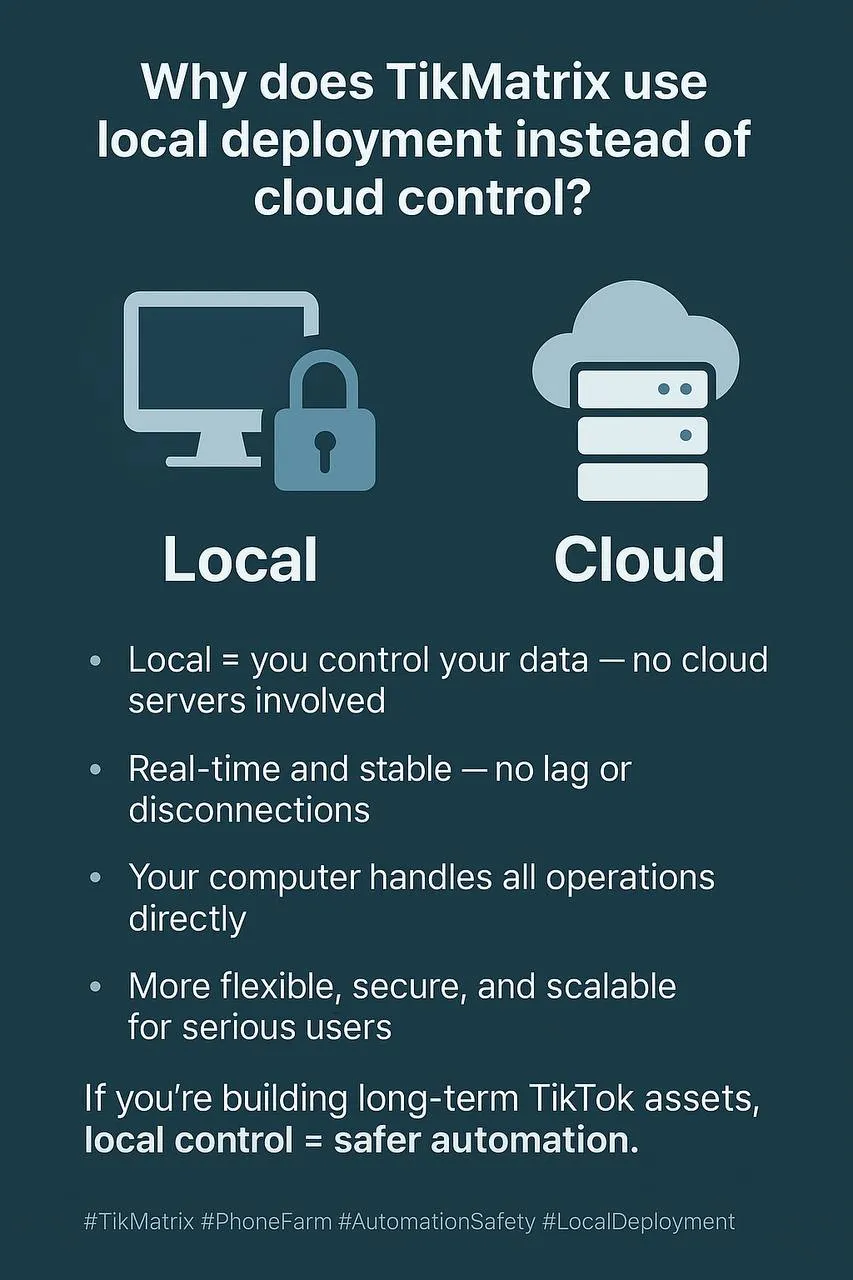

Pourquoi TikMatrix choisit le déploiement local plutôt que le contrôle cloud

Pour une exploitation sérieuse de TikTok, pourquoi TikMatrix insiste sur le déploiement local plutôt que le "contrôle cloud" ?

Cet article explique, depuis les dimensions technique, sécurité et opérationnelle, pourquoi nous choisissons l'architecture "local prioritaire" — et dans quels rares cas le cloud reste utile.

🧭 1. Qu'est-ce que le "déploiement local" (et sa différence essentielle avec le cloud)

Beaucoup de "contrôleurs cloud" transitent vos écrans téléphones et identifiants par serveurs tiers.

TikMatrix s'exécute directement sur votre ordinateur, communiquant avec appareils Android via USB/Wi-Fi — sans serveur distant de commande/relais intermédiaire.

- Pas de relais session distant

- Fournisseur n'héberge pas vos identifiants

- Pas forcé dans architecture multi-tenant

Principe : Votre matériel, votre réseau, vos données — restent locales par conception.

🔒 2. Propriété données et confidentialité par défaut

Le local garde données sensibles dans votre périmètre sécurité.

| Actif | Contrôle cloud | TikMatrix local |

|---|---|---|

| Identifiants comptes | Souvent proxy/stockés serveur | Sauvegarde locale uniquement |

| Logs appareils/écrans | Peut transiter relais tiers | Restent en LAN |

| Médias contenu | Upload disques distants/CDN | Fournis par votre ordinateur |

| Exposition conformité | Empreintes données trans-régionales | Mono-tenant, contrôlable |

Posture zéro confiance : Supposer internet non fiable ; minimiser données quittant votre machine.

⚡ 3. Stabilité temps réel (latence, jitter et "gremlins cloud")

Orchestration distante introduit allers-retours et congestion, le local élimine ces facteurs variables.

- Latence plus faible : Réponse clics, glissements, lecture/pause plus rapide

- Pas dépendant disponibilité fournisseur ou bande passante relais

- Moins pannes "fantômes" : Déconnexions aléatoires limiteurs réseau cloud réduites

Résultat : Taux complétion tâches plus élevé, sessions longues plus stables, moins déconnexions inexplicables.

🧱 4. Modèle sécurité : Moins de surface d'attaque

Chaque point de passage cloud est nouvelle surface d'attaque (API, tokens, sockets, stockage objets).

Local prioritaire peut réduire significativement rayon explosion.

- Pas de super-admin fournisseur pouvant "voir vos sessions de façon élevée"

- Pas de files partagées énumérables

- Pas de "snapshots debug pratiques" restant dans buckets S3 d'autrui

Défense en profondeur : Plans contrôle et données sur votre propre matériel.

🧰 5. Flexibilité joueurs avancés (proxy, routage et toolchain)

Local signifie contrôle total environnement :

- Lier proxy résidentiel par téléphone

- Utiliser DNS personnalisé, VPN split ou routage par pays

- Brancher vos propres scripts CI, planification tâches ou SIEM

- Ajuster finement paramètres GPU/codec streaming multi-écrans

Plateformes cloud doivent standardiser ; le local permet haute personnalisation.

💸 6. Coûts prévisibles et expansion linéaire

Cloud "par siège/trafic" pénalise succès ; bande passante et minutes relais s'accumulent exponentiellement.

| Phase croissance | Courbe coût cloud | Courbe coût local |

|---|---|---|

| 1–10 appareils | Prix entrée semble attractif | Un PC bureau suffit |

| 20–60 unités | Frais bande/relais bondissent | Ajouter hubs USB / 2ème PC |

| 100+ unités | Forfaits entreprise haut de gamme | Expansion horizontale PC génériques |

L'expansion locale ressemble au matériel, pas aux factures SaaS.

📏 7. Stabilité > Raccourcis (Discipline opérationnelle)

Nous optimisons construction actifs long terme, pas volumes courts-termes.

- Exécution déterministe : Même machine, même réseau, même résultat

- Environnement reproductible : Empaqueter config PC, copier pour déployer

- Fenêtres changements contrôlées : Quand mettre à jour, vous décidez

Contrôle distant total semble "facile" au début — mais se retourne contre à l'échelle et conformité.

🧪 8. Snapshot benchmark (environnement lab représentatif)

Workstation unique (i7/32GB), 20 Android physiques, connectés via hubs alimentation, proxies LAN.

| Métrique | Relais cloud | TikMatrix local |

|---|---|---|

| Latence aller-retour geste | 180–350 ms | 30–60 ms |

| Taux déco session 2h | 8–12% | <2% |

| Taux succès publication masse 20 appareils | 86–90% | 96–99% |

Métriques représentatives seulement ; réel dépend qualité proxy, alimentation USB et état appareils.

🧩 9. Quand le cloud reste envisageable (scénarios limites)

- Audit/observation seuls : Tableaux bord lecture seule (pas plan contrôle)

- Calcul rafale : Rendu ou IA sans toucher identifiants

- Coordination inter-sites : Utiliser gateway auto-hébergée, sur votre propre matériel

Dès que contrôle ou identifiants impliqués, rester local autant que possible.

✅ 10. Liste contrôle risques (local prioritaire)

| Catégorie | Recommandation |

|---|---|

| Données | Identifiants/logs locaux uniquement ; chiffrer sur disque ; backups réguliers |

| Réseau | Proxy résidentiel indépendant par appareil ; éviter VPN partagé |

| Appareils | Android physiques ; hubs alimentation ; câbles sains |

| Exploitation | Tâches décalées ; aléatoire humanisé ; alertes santé |

| Mises à jour | Verrouiller versions ; fenêtres changements ; rollback possible |

| Conformité | Logs propres ; cartographier flux données et archiver |

⚡ Pourquoi équipes marketing choisissent TikMatrix (local natif)

- 🧠 Automatisation humanisée : Clics/glissements/saisie aléatoires, réduire détection

- 🎛️ Isolation niveau appareil : Proxy, timing et tâches différenciés par appareil

- 🕒 Planification fiable : Tâches longues sans goulot relais

- 🔐 Privé par défaut : Pas relais fournisseur, pas cloud forcé

- 🧩 Intégration ouverte : Branchement transparent vos scripts, proxies et monitoring

🏁 Conclusion

Si vous construisez des actifs TikTok long terme, raccourcis cloud apportent risques cachés : coûts, latence et exposition données.

Déploiement local vous rend le contrôle — apportant stabilité, confidentialité et exécution scalable.

Cet article est basé sur pratiques d'ingénierie et tests stabilité longue durée sur appareils physiques en environnement production réel.